ONE-DAY HACKING AND DEFENDING WORKSHOP

Sie möchten Ihr Knowhow im Bereich Netzwerksecurity auf den Prüfstand stellen und für einen Angriff bestens vorbereitet sein? Dann laden wir Sie herzlich zu unserem einzigartigen Bootcamp ein. Gemeinsam mit unserem Managing Consultant Elmar Harhoff bereiten wir Sie auf den Fall der Fälle vor.

Es wurden keine Alarme entdeckt, aber es gibt Angreifer im Netzwerk? In diesem ganztägigen Bootcamp schlüpfen Sie in die Rolle eines Sicherheitsanalysten und müssen Bedrohungen identifizieren, die im Netzwerk unentdeckt bleiben. Dazu nutzen Sie innerhalb unseres Bootcamps Mitre ATT&CK™, eine Wissensbasis über das Verhalten von Angreifern, die auf realen Beobachtungen beruht.

ATT&CK™ ermöglicht es Analysten, nach Verhaltensmustern zu suchen und nicht nach Artefakten wie Hashes, IPs oder Domains. Warum ist das wichtig? Nun, laut der „‘The Pyramid of Pain“ von David Bianco ist es für Angreifer zwar sehr einfach, diese Artefakte zu ändern, aber es ist viel schwieriger für sie, ihre Taktiken, Techniken und Verfahren (TTPs) zu ändern. Daher sind TTPs ein zuverlässigeres Mittel, um das Verhalten der Angreifer zu identifizieren.

Die Herausforderung besteht aus mehreren Übungen, die sich an den technischen Zielen orientieren, die der Angreifer zu erreichen versucht (ATT&CK™-Taktiken), z. B. Erstzugriff, Persistenz, Privilegieneskalation, Befehl und Kontrolle. Sie werden aufgefordert, alle Techniken zu erkennen, die von einem Angreifer zur Erreichung dieser Ziele eingesetzt werden.

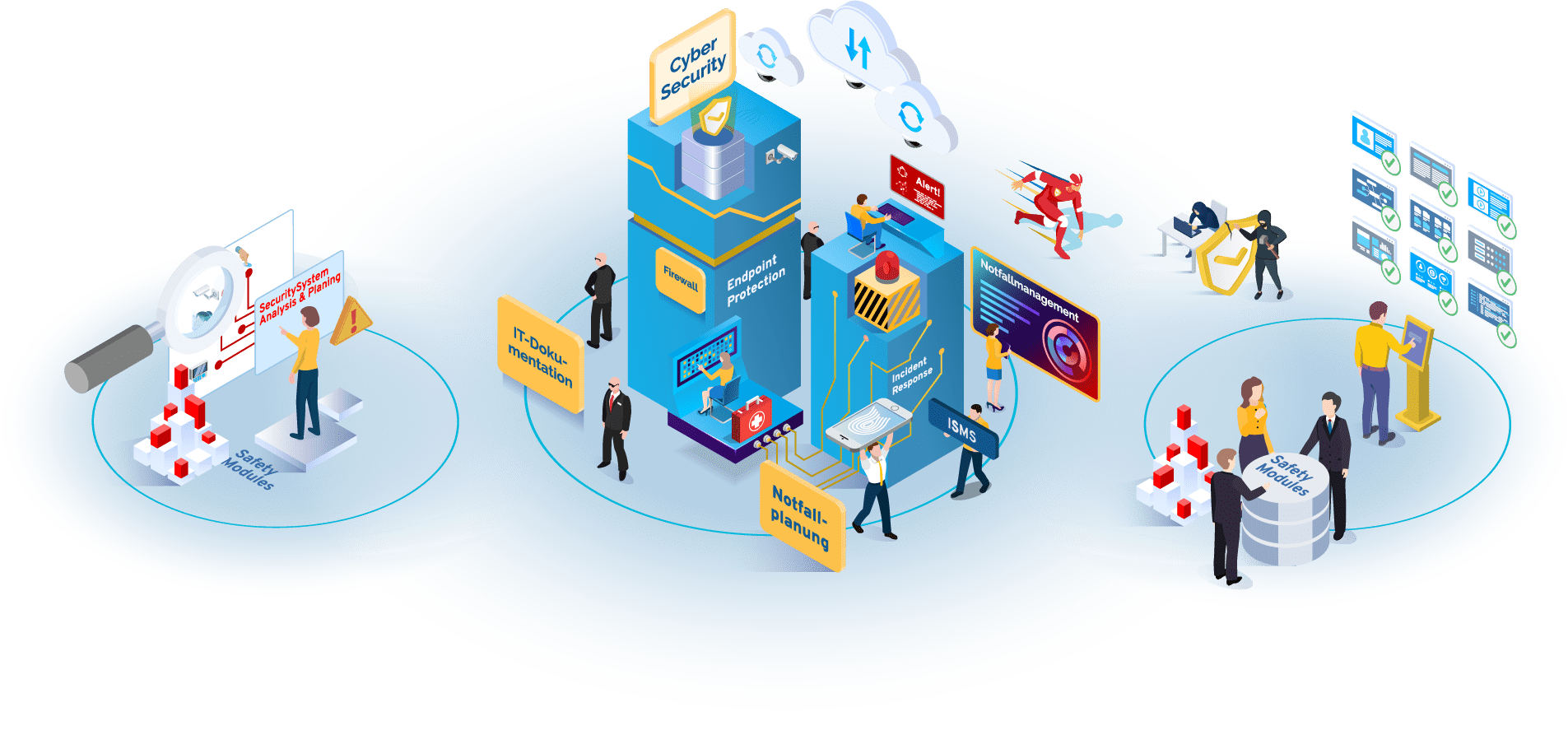

Als Kramer & Crew möchten wir Sie in einem ganzheitlichen Security Ansatz, mit Hinblick auf ein SOC beraten und Sie auf den Fall der Fälle vorbereiten.

1. Termin: Dienstag, 22. August 2023

2. Termin: Mittwoch, 23. August 2023

10:00 Uhr bis 17:00 Uhr in der Kramer & Crew Zentrale in Köln

Crew:Bootcamp

Was Sie erwartet

- Ganztägiger Workshop

- Mittagsverpflegung & anschließendes BBQ

- Austausch mit den Experten

- Maximale Teilnehmeranzahl: 12

- Teilnahmezertifikat der CrewAcademy

Phase 1

Angriff & Threat Hunt Walkthrough

- Sie führen verschiedene Techniken von Bedrohungsakteuren aus und wechseln dann in die Rolle eines Sicherheitsanalysten, um nach den verwendeten Techniken zu suchen

- Dies dient dazu, sich mit den Techniken vertraut zu machen und zu erfahren, wie man sie mit Tools aus EDR, SIEM und Deception aufspüren kann

Phase2

Herausforderung

- Sie jagen nach Bedrohungen, die bereits von einem fiktiven Bedrohungsakteur durchgeführt wurden, indem Sie die Tools und Jagdtechniken verwenden, die Sie im ersten Teil gelernt haben

- Da es sich um eine Herausforderung handelt, erhalten Sie nur minimale Anweisungen, aber es gibt Hinweise, wenn Sie diese benötigen